Gestionnaire APQ IPC

Exploitation et maintenance basées sur une plateforme, intégration d'applications et gestion centralisée de l'exploitation et de la maintenance des équipements

Surveiller l'état de santé des équipements et prévenir les pannes au lieu de les réparer.

Analyser les données d'exploitation et de maintenance pour constituer une base de connaissances dynamique

Compatibilité multiplateforme : Windows, Linux, Android

- Surveillance de l'état

- Débogage des équipements

- Sauvegarde des données

- Télécommande

- Signalement d'événements anormaux

- Maintenance par lots

-

Superviser

Surveillance en temps réel

Surveillance à distance et en temps réel des équipements

Traçage des données historiques

Traçabilité des données historiques des équipements et des données d'exploitation et de maintenance

Notification d'alarme de l'appareil

Alerte d'anomalie d'équipement

Maintenance mobile

Application mobile

-

Superviser

Surveillance en temps réel

Surveillance à distance et en temps réel des équipements

Traçage des données historiques

Traçabilité des données historiques des équipements et des données d'exploitation et de maintenance

Notification d'alarme de l'appareil

Alerte d'anomalie d'équipement

Maintenance mobile

Application mobile

-

Superviser

Surveillance en temps réel

Surveillance à distance et en temps réel des équipements

Traçage des données historiques

Traçabilité des données historiques des équipements et des données d'exploitation et de maintenance

Notification d'alarme de l'appareil

Alerte d'anomalie d'équipement

Maintenance mobile

Application mobile

-

Superviser

Surveillance en temps réel

Surveillance à distance et en temps réel des équipements

Traçage des données historiques

Traçabilité des données historiques des équipements et des données d'exploitation et de maintenance

Notification d'alarme de l'appareil

Alerte d'anomalie d'équipement

Maintenance mobile

Application mobile

Architecture logicielle

Appliquer la couche SaaS

Système d'exploitation et de maintenance APQ

- Surveillance des équipements

- Analyse de l'efficacité

- Modélisation des données

- Traçabilité des produits

- Analyse des coûts

- Surveillance des équipements

- Analyse de l'efficacité

- Modélisation des données

- Traçabilité des produits

- Analyse des coûts

Couche de plateforme

Plateforme IoT APQ

- Authentification de l'appareil

- Accès aux appareils

- Surveillance des équipements

- Gestion des équipements

- Gestion des applications

- API Cloud

- Gestion des opérations informatiques

- Gestion du cycle de vie

- Définition du modèle objet

- moteur de règles

- Mise à jour du firmware

- ......

Couche de transport réseau

Passerelle APQ Edge

Internet / 2G / 3G / 4G / 5G, NB-IOT

Couche de transport réseau

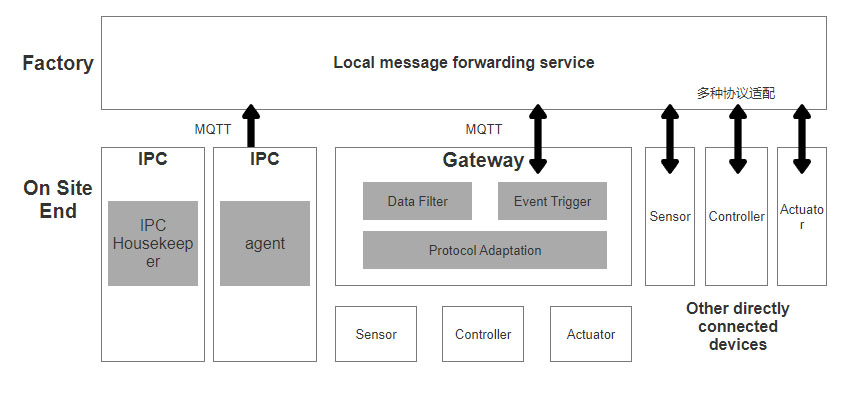

Prend en charge deux méthodes de déploiement : le déploiement dans le cloud et le déploiement local.

Afin de simplifier la configuration du déploiement du réseau, des services de transfert de messages locaux supplémentaires seront déployés au sein de chaque sous-réseau du site du projet.

Sur l'IPC déployé par le système d'analyse visuelle de chaque machine sur site, déployez l'agent pour effectuer l'exécution des contrôles et la collecte des événements d'attributs propres à l'IPC.

Passerelle logicielle optionnelle pour l'adaptation de protocole, la conversion d'API privée et l'accès à divers sous-périphériques.